Hacker tấn công máy chủ BKAV: Sử dụng kỹ thuật hiện đại ít được biết tới?

Sau hơn 10 ngày rao bán mã nguồn phần mền diệt virus của BKAV, tin tặc có tài khoản chunx*** trên diễn đàn Raid*** đã tung 2 clip quay lại cảnh người này tấn công vào hệ thống quản trị máy chủ ảo VPN và cả nền tảng chat nội bộ Vala của BKAV. Động thái của hacker hôm 15/8 lập tức gây xôn xao giới công nghệ Việt.

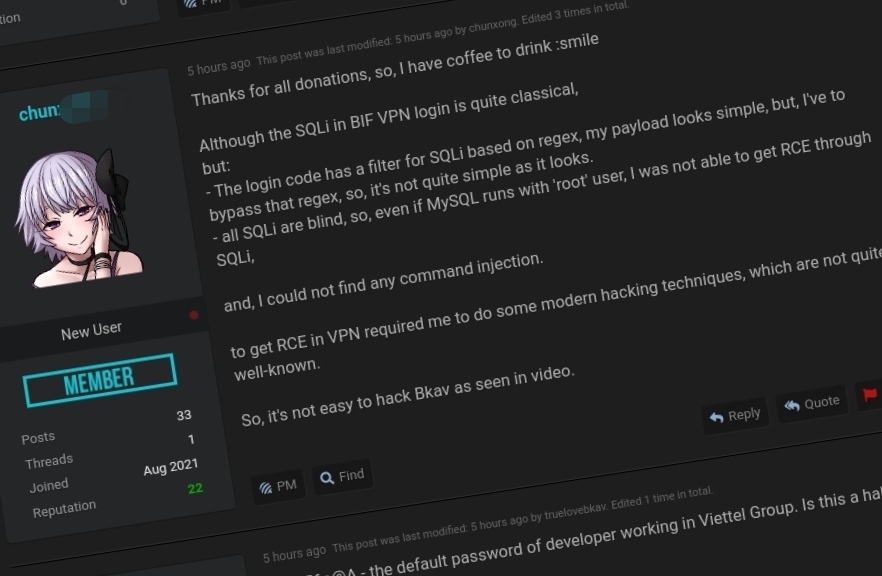

Tuy nhiên, trái ngược với lời bình trong video là "kỹ thuật tấn công cơ bản", ngày 16/8, chunx*** đã chia sẻ thêm thông tin về cách người này thực hiện. Theo đó, lần đầu tiên hacker này cho biết, việc tấn công mạng vào BKAV là không hề đơn giản. Anh không thể tìm thấy bất kỳ một lệnh nào có thể khai thác lỗ hổng bằng cách truy vấn cơ sở dữ liệu SQL.

Hacker cho biết việc tấn công BKAV không hề đơn giản.

"Để có quyền điều khiển từ xa vào VPN (máy chủ riêng ảo - PV), tôi phải sử dụng một kỹ thuật tấn công mạng hiện đại mà rất ít được biết đến. Tấn công BKAV không hề đơn giản như các bạn thấy trong video", chunx*** mô tả nhưng không nói rõ kỹ thuật đó là gì.

Trong bình luận mới này, chunx*** cũng cho biết, đã có một số người gửi tặng anh tiền ảo XMR theo địa chỉ anh công khai ở bài đăng bán mã nguồn BKAV. Đây rõ ràng là một việc làm không được khuyến khích vì mọi người đang tiếp tay cho kẻ gian thực hiện các hành vi vi phạm pháp luật trên không gian mạng.

Trước đó, ngày 4/8, chunx*** đã có bài đăng "nhá hàng" mã nguồn của phần mềm diệt virus BKAV. Sau đó, tài khoản này còn tung ảnh chụp màn hình hệ thống chat Vala nội bộ của tập đoàn công nghệ BKAV, đáng chú ý là từ nhóm chat "Ban TGĐ" có thành viên QuangNT (được cho là ông Nguyễn Tử Quảng - CEO BKAV).

Sau nhiều ngày, chunx*** tiếp tục công khai giá bán các dữ liệu đang có. Cụ thể, người này báo giá 150.000 USD cho mã nguồn phần mềm (source code) và mã nguồn máy chủ (server side code) của các phần mềm diệt virus BKAV. Riêng phần mã nguồn AI (trí thông minh nhân tạo) của BKAV được rao bán với giá 100.000 USD.

Ngoài ra, hacker còn bán nhiều tài liệu khác của BKAV, với 10.000 USD là mức giá cho quyền truy cập ban đầu và 30.000 USD để tiếp cận các nội dung bên trong.

Tại thời điểm đó, BKAV cho biết, đây là mã nguồn cũ của một số thành phần của phần mềm BKAV. Công ty cũng tuyên bố, dữ liệu này bị rò rỉ từ nhân viên cũ đã nghỉ việc, tuy nhiên chưa chỉ điểm được chính xác đó là ai. Hãng cũng đánh giá, những thành phần cũ này không gây ra ảnh hưởng với khách hàng.

Đến tối 11/8, chunx*** thông báo về một buổi livestream (phát sóng trực tiếp) vào ngày 18/8. "Đó sẽ là một thử thách. Liệu một tập đoàn có phải lo lắng về một hacker độc lập? Nào, chúng ta hãy cùng chờ xem phản ứng của họ!", chunx*** tuyên bố đầy thách thức.

Giải thích rõ hơn cho động thái dọa livestream cảnh tấn công BKAV, chunx*** cho hay, người này nghĩ mình phải làm gì đó trước các phát ngôn, bình luận của các quản lý của BKAV. Trong đó, có thông tin cho rằng vụ việc này không phải là hack mà chỉ là lộ lọt thông tin do nhân viên cũ của BKAV có ý đồ xấu.

Tuy nhiên, chiều 15/8, chunx*** thông báo buổi livestream sẽ không thể diễn ra như dự định do BKAV đã tắt máy chủ. Đó cũng là thời điểm hacker này tung các video minh chứng cho việc tấn công mạng BKAV.

Sau khi hacker tung clip, qua các kênh truyền thông chính thức của mình, BKAV chưa có thêm chia sẻ nào về việc liệu có phải họ bị tấn công mạng hay không và cách hacker đã khai thác hệ thống của họ (nếu có).