Toàn cảnh về vụ mã độc WannaCry

Các chuyên gia bảo mật ước tính gần 57.000 máy tính tại hơn 150 quốc gia đã bị nhiễm phần mềm độc hại WannaCry tính đến cuối ngày 12/5 vừa qua.

Mặc dù nó dần được khống chế, nhưng phần mềm ransomware vẫn tiếp tục lây lan cho khoảng 200.000 hệ thống trên khắp thế giới.

WannaCry là cuộc tấn công phần mềm độc hại nghiêm trọng nhất từ trước đến nay, mặc dù sự lây lan của sự cố rắc rối này đã qua đi, nhưng chúng ta cần phải tìm hiểu xem WannaCry là gì, chúng đã phát triển như thế nào và cách tự bảo vệ mình khỏi các phần mềm độc hại.

WannaCry là gì?

Trước tiên, chúng ta hãy làm rõ WannaCry là gì. Loại virus này có tên là ransomware. Theo tên của nó, vi rút có này có thể ảnh hưởng tới hệ thống máy tính và yêu cầu nạn nhân phải trả tiền chuộc để lấy lại quyền truy cập vào các tập tin trên máy tính của họ.

WannaCry hoạt động như thế nào?

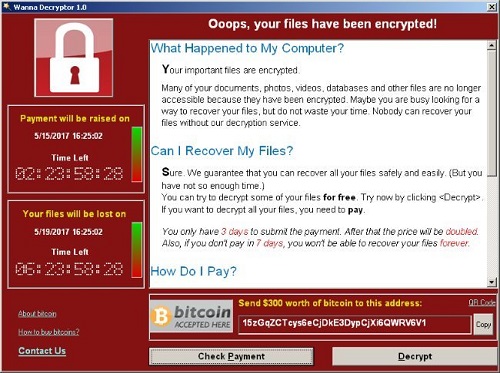

RansomWare cũng như WannaCry, hoạt động bằng cách mã hóa hầu hết hoặc thậm chí tất cả các tệp trên máy tính của người dùng. Sau đó, phần mềm yêu cầu phải trả tiền chuộc mới nhận được các tệp tin được giải mã. Trong trường hợp cụ thể của WannaCry, phần mềm độc hại này yêu cầu nạn nhân phải trả một khoản tiền chuộc là 300 USD cho bitcoins vào thời điểm bị mã hóa dữ liệu. Nếu người dùng không trả tiền chuộc trong ba ngày, số tiền này sẽ tăng gấp đôi lên 600 USD. Sau 7 ngày không thanh toán số tiền này, WannaCry sẽ xóa tất cả các tệp được mã hóa và tất cả dữ liệu sẽ bị mất.

Dưới đây là danh sách đầy đủ các loại tệp tin bị mã hóa bởi WannaCry:

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .ARC, .PAQ, .accdb, .aes, .ai, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd. .cpp, .crt, .cs, .csr, .csv, .db, .dbf, .dch, .der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .gz, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .lff, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .pas, .pdf, .pem, .pfx, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rb, .rtf, .sch, .sh, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .xsx, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vb, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .bb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.

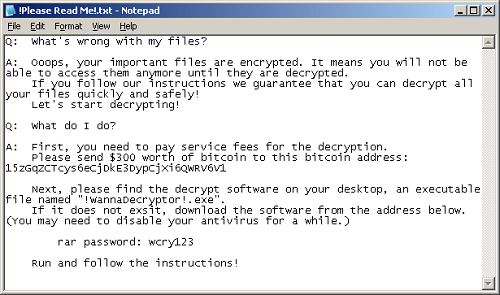

Như vậy, ransomware bao gồm gần như mọi loại tệp quan trọng mà người dùng có thể có trên máy tính. Nó cũng cài đặt một tập tin văn bản trên máy tính để bàn của người dùng với nội dung yêu cầu khoản tiền chuộc như sau:

WannaCry được tạo ra như thế nào?

Bạn có thể “cảm ơn” Cơ quan An ninh quốc gia Mỹ (NSA) đã phát triển phần mã Eternal Blue. Sự cố WannaCry - đã lây nhiễm hơn 200.000 máy tính trên 150 quốc gia trong vòng chưa đầy 24 giờ - là phần mềm được nhóm hacker Shadow Brokers viết dựa trên một công cụ Eternal Blue của Cơ quan An ninh Quốc gia Mỹ (NSA).

Cuộc tấn công này đã đi đến hồi kết?

Câu trả lời là Không. WannaCry được phát hiện lần đầu tiên vào ngày thứ 6, tức ngày 12 tháng 5, và đã lan rộng tới 57.000 máy tính tại hơn 150 quốc gia khác nhau trên thế giới vào cuối ngày. Các quốc gia châu Âu là khu vực bị ảnh hưởng nặng nề nhất, và một số công ty và tổ chức lớn, bao gồm ngân hàng, bệnh viện và cơ quan chính phủ chịu ảnh hưởng nhiều nhất.

Vào ngay hôm sau, tức ngày 13/5, một chuyên viên nghiên cứu an ninh 22 tuổi tên là Marcus Hutchins đã vô tình làm chậm sự lây lan của virus WannaCry. Ông đăng ký một tên miền ẩn bên trong mã của virus để theo dõi sự lây lan của WannaCry, nhờ đó đã làm chậm lại sự lây lan của loại vi rút này.

Làm thế nào chúng ta có thể tự bảo vệ mình khỏi WannaCry?

Bất kể bạn đang chạy hệ điều hành nào, bạn nên cài đặt bất kỳ và tất cả các cập nhật bảo mật có sẵn ngay lập tức. Cụ thể, người dùng Windows với các máy chạy Windows XP, Windows 8 hoặc Windows Server 2003 nên cài đặt ngay bản cập nhật bảo mật mới nhất được Microsoft phát hành.

Phải làm gì nếu máy tính bị nhiễm mã độc WannaCry?

Rất tiếc phải thông báo với các bạn rằng, chưa có cách khắc phục có sẵn tại thời điểm này. Các công ty phòng chống vi rút và các chuyên gia bảo mật không gian mạng đang nỗ lực tìm kiếm cách giải mã tệp trên các máy tính bị ảnh hưởng, nhưng hiện tại chưa có cách giải mã của bên thứ ba. Hy vọng rằng những người dùng bị ảnh hưởng có thể sao lưu dữ liệu của họ. Bởi vì lựa chọn duy nhất hiện nay là làm theo hướng dẫn trong phần mềm để trả tiền chuộc.

Tim Cook đã đúng khi từ chối hỗ trợ Cục điều tra Liên bang Mỹ (FBI) xâm nhập vào chiếc iPhone 5c do một trong những kẻ...