Xuất hiện mã độc đánh cắp được cả mã xác thực 2 lớp, cực nguy hiểm

Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện phần mềm độc hại mới có tên Roaming Mantis, tấn công vào các smartphone Android tại châu Á thông qua DNS. Phần mềm độc hại này đang hoạt động rất mạnh mẽ, nó được thiết kế để đánh cắp thông tin người dùng và trao quyền kiểm soát thiết bị hoàn toàn cho kẻ tấn công.

Từ tháng 2 đến tháng 4 năm nay, các nhà nghiên cứu đã phát hiện Roaming Mantis trên hơn 150 mạng lưới, chủ yếu ở Hàn Quốc, Bangladesh và Nhật Bản. Các nhà nghiên cứu cũng tin rằng, tội phạm mạng đang tìm cách kiếm tiền từ hoạt động này.

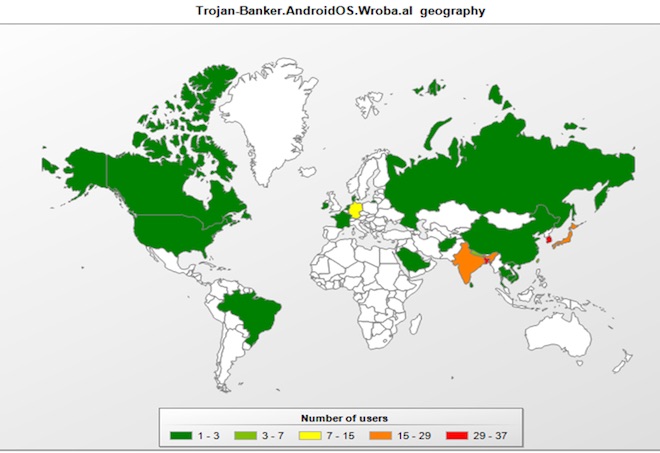

Bản đồ phạm vi ảnh hưởng của Roaming Mantis dường như chiếm 1/2 các vùng lục địa của địa cầu.

Ông Vitaly Kamluk - Trưởng nhóm Nghiên cứu và Phân tích Toàn cầu khu vực châu Á - Thái Bình Dương của Kaspersky Lab chia sẻ: “Hoạt động của nhóm này đã được báo chí tại Nhật Bản đưa tin; nhưng khi chúng tôi bắt đầu nghiên cứu, chúng tôi phát hiện ra rằng chúng không xuất phát ở Nhật Bản. Trên thực tế, chúng tôi đã tìm thấy một loạt chứng cứ cho thấy hacker đứng sau nhóm này nói tiếng Trung hoặc tiếng Hàn. Hơn nữa, phần lớn nạn nhân cũng không tập trung ở Nhật Bản. Việc Roaming Mantis tập trung vào Hàn Quốc và Nhật Bản có vẻ là để kiếm tiền”.

Kết quả nghiên cứu của Kaspersky Lab chỉ ra rằng, kẻ đứng sau phần mềm độc hại đang tìm kiếm lỗ hổng trên các bộ định tuyến (modem, router,...) và phát tán phần mềm độc hại theo một cách đơn giản nhưng cực kỳ hiệu quả: Chiếm quyền kiểm soát DNS của các bộ định tuyến bị lây nhiễm.

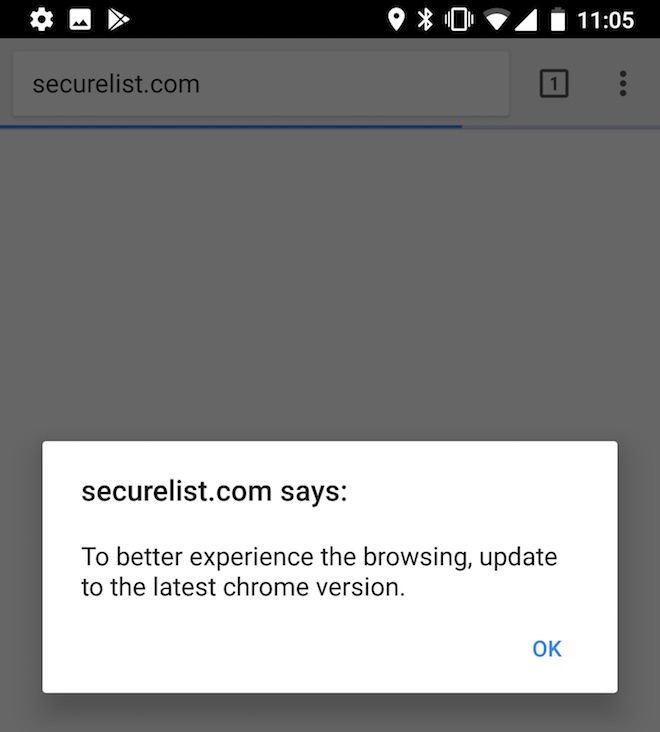

Phương pháp thực hiện vẫn còn là ẩn số. Nhưng theo các nhà nghiên cứu, một khi DNS bị chiếm quyền kiếm soát, mọi cố gắng truy cập từ người dùng đều dẫn họ đến đường dẫn thể hiện nội dung bởi máy chủ của kẻ tấn công: “Để trải nghiệm trình duyệt tốt hơn, vui lòng cập nhật phiên bản mới nhất”. Khi nhấn vào đường dẫn độc hại, tập tin có tên facebook.apk hoặc chrome.apk sẽ xuất hiện để người dùng cài đặt. Đây chính là nơi chứa backdoor Android từ hacker.

Thông báo xuất hiện sau khi DNS của bộ định tuyến bị thay đổi.

Sau đó, Roaming Mantis kiểm tra xem thiết bị có được root hay không và yêu cầu quyền được thông báo về bất kỳ hoạt động liên lạc hoặc duyệt web nào diễn ra. Nó cũng có khả năng thu thập một loạt các dữ liệu, bao gồm cả thông tin xác thực hai lớp. Các nhà nghiên cứu nhận thấy, mã phần mềm độc hại có tham chiếu đến các ngân hàng di động và trò chơi phổ biến ở Hàn Quốc. Những dữ liệu này cho thấy mục đích của chiến dịch này là để kiếm tiền.

Roaming Mantis được thiết kế để phát tán rộng khắp châu Á. Ngoài ra, nó hỗ trợ tới 4 ngôn ngữ là tiếng Hàn, tiếng Trung giản thể, tiếng Nhật và tiếng Anh. Tuy nhiên, các dữ liệu thu thập cho thấy, kẻ đứng đằng sau cuộc tấn công này chủ yếu quen thuộc với tiếng Hàn và tiếng Trung giản thể.

Suguru Ishimaru - nhà nghiên cứu bảo mật tại Kaspersky Lab Nhật Bản cho biết: “Roaming Mantis là mối đe dọa hoạt động rất linh hoạt và thay đổi rất nhanh. Đây là lý do tại sao chúng tôi công bố các phát hiện của chúng tôi thay vì chờ đợi cho đến khi chúng tôi có tất cả các câu trả lời. Chúng tôi cần nâng cao nhận thức để mọi người có thể nhận biết mối đe dọa này rõ hơn”.

Hiện, các sản phẩm của Kaspersky Lab đã có thể phát hiện Roaming Mantis dưới tên gọi Trojan-Banker.AndroidOS.Wroba.

Để bảo vệ kết nối Internet trước lây nhiễm này, Kaspersky Lab khuyến nghị người dùng nên:

- Tham khảo hướng dẫn sử dụng đi kèm bộ định tuyến để xác minh cài đặt DNS chưa bị can thiệp, hoặc liên hệ với nhà cung cấp dịch vụ để được hỗ trợ.

- Thay đổi tên đăng nhập và mật khẩu mặc định cho giao diện web quản trị của bộ định tuyến.

- Không bao giờ cài đặt phần mềm bộ định tuyến từ các nguồn của bên thứ ba. Tránh sử dụng kho lưu trữ của bên thứ ba cho thiết bị Android.

- Thường xuyên cập nhật firmware bộ định tuyến từ nguồn chính thức.

Đó là các vụ tấn công nhắm vào hệ thống kiểm soát công nghiệp của các doanh nghiệp trong ngành năng lượng.