- Bầu cử Tổng thống Mỹ 2024

- Nhìn lại Hội nghị Thủ tướng đối thoại với nông dân 2023

- Chủ tịch Hội NDVN- Bộ trưởng TNMT lắng nghe nông dân nói

- Kỷ nguyên mới - Kỷ nguyên vươn mình

- Tháo gỡ điểm nghẽn thể chế

- Kỳ họp thứ 8 Quốc hội khóa XV

- Căng thẳng Triều Tiên - Hàn Quốc đang gia tăng

- Diễn đàn Nông dân quốc gia lần thứ IX - 2024

Chủ đề nóng

- Đăng nhập

- Đăng ký

- ×

Vui lòng đăng nhập hoặc đăng ký để gửi bình luận

Khi nhấn đăng nhập đồng nghĩa với việc bạn đã đồng ý với điều khoản sử dụng của báo Dân Việt

Đăng nhập

Họ và tên

Mật khẩu

Mã xác nhận

Khi nhấn đăng ký đồng nghĩa với việc bạn đã đồng ý với

điều khoản sử dụng của

báo Dân Việt

Đăng ký

Xin chào, !

Bạn đã đăng nhập với email:

Đăng xuất

'Độc chiêu' cướp 1 tỷ USD từ ngân hàng của tội phạm mạng Carbanak

Thứ năm, ngày 26/02/2015 18:18 PM (GMT+7)

Bọn tội phạm mạng Carbanak đã xâm nhập vào các hệ thống ngân hàng và tổ chức tài chính để cướp đi 1 tỷ USD trong 2 năm qua.

Bình luận

0

Kaspersky Lab, Interpol, Europol và các nhà chức trách từ nhiều quốc gia đang nổ lực phối hợp để vạch trần ra âm mưu hình sự đằng sau một vụ cướp thông qua mạng internet với quy mô lớn chưa từng có. Cụ thể, có khoảng 1 tỷ USD từ các tổ chức tài chính trên toàn thế giới đã bị đánh cắp trong khoảng 2 năm.

Các chuyên gia cho biết, trách nhiệm về các vụ cướp này thuộc về một băng nhóm tội phạm nguy hiểm đa quốc gia, từ Nga, Ukraine, Trung Quốc tới một số nước châu Âu, tên Carbanak. Âm mưu này đánh dấu sự khởi đầu của một giai đoạn mới trong sự phát triển của hoạt động tội phạm ảo: Chúng ăn cắp tiền trực tiếp từ ngân hàng, và tránh nhắm mục tiêu vào người dùng cuối.

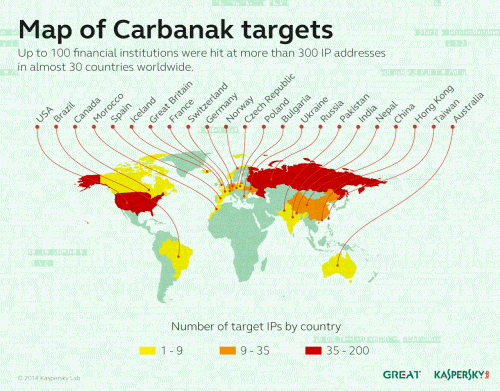

Bản đồ thể hiện các mục tiêu tấn công của Carbanark.

Từ năm 2013, bọn tội phạm đã cố gắng tấn công 100 ngân hàng, hệ thống thanh toán điện tử và tổ chức tài chính khác nhau trên 30 quốc gia. Hiện nay, các cuộc tấn công vẫn đang hoạt động. Theo dữ liệu của Kaspersky Lab, mục tiêu của Carbanak bao gồm các tổ chức tài chính ở Nga, Mỹ, Đức, Trung Quốc, Ukraina, Canada, Hồng Kông, Đài Loan, Romania, Pháp, Tây Ban Nha, Na Uy, Ấn Độ, Anh, Ba Lan, Pakistan, Nepal, Ma-rốc, Iceland, Ireland, Cộng hòa Séc, Thụy Sĩ, Brazil, Bulgaria và Úc.

Người ta ước tính mỗi cuộc tấn công vào các ngân hàng sẽ lấy được số tiền lớn lên đến hàng chục triệu USD. Tính trung bình, mỗi vụ cướp ngân hàng tốn từ 2 đến 4 tháng, bắt đầu bằng việc lây nhiễm các máy tính đầu tiên tại mạng nội bộ của ngân hàng đến lúc lấy được số tiền.

Bọn tội phạm mạng bắt đầu bằng cách gửi vào máy tính của nhân viên một email lừa đảo nhằm lây nhiễm phần mềm độc hại Carbanak. Sau đó, chúng có thể xâm nhập vào mạng nội bộ, theo dõi máy tính chịu trách nhiệm quản lý giám sát video. Điều này cho phép chúng nhìn thấy và ghi lại tất cả mọi thứ đã xảy ra trên màn hình của nhân viên. Bằng cách này, tội phạm mạng sẽ biết chi tiết công việc của nhân viên ngân hàng và có thể mô phỏng hoạt động của họ để chuyển tiền và rút tiền.

Tiền đã bị đánh cắp như thế nào?

Trường hợp thứ nhất, những kẻ lừa đảo sử dụng ngân hàng trực tuyến hoặc các hệ thống thanh toán điện tử quốc tế để chuyển tiền đến tài khoản ngân hàng của riêng chúng. Trường hợp thứ hai, tiền bị đánh cắp đã được gửi tại các ngân hàng ở Trung Quốc hay Mỹ. Các chuyên gia không loại trừ khả năng các ngân hàng tại nhiều nước khác đã được sử dụng như người nhận tiền.

Trong các trường hợp khác, tội phạm xâm nhập ngay vào trung tâm của hệ thống kế toán, lạm phát số dư tài khoản trước khi bỏ túi thêm tiền thông qua một giao dịch gian lận. Ví dụ: Nếu một tài khoản có 1.000 USD, những tên tội phạm thay đổi giá trị của nó lên 10.000 USD, và sau đó chuyển 9.000 đến tài khoản của chúng. Các chủ tài khoản không hề nghi ngờ vì 1.000 USD ban đầu vẫn còn ở đó.

Ngoài ra, những tên trộm nắm quyền kiểm soát máy ATM của các ngân hàng và ra lệnh cho máy xuất tiền tại một thời điểm xác định trước. Khi thanh toán, một trong những tay sai của băng đảng đã chờ đợi bên cạnh máy để thu thập các thanh toán tự động này.

Sergey Golovanov, Nhà nghiên cứu Chủ tịch Viện nghiên cứu và phân tích toàn cầu tại Kaspersky Lab, cho biết: "Những vụ trộm ngân hàng này thật đáng ngạc nhiên bởi vì nó không có sự khác biệt với phần mềm chống tội phạm mà các ngân hàng đang sử dụng. Vì vậy, ngay cả khi phần mềm của mình là duy nhất, một ngân hàng cũng không được tự mãn. Kẻ tấn công thậm chí không cần phải hack vào dịch vụ của ngân hàng, vì có thể đã học được cách che giấu âm mưu hiểm độc đằng sau những hành động hợp pháp. Đó là một những tên tội phạm rất chuyên nghiệp".

Bên cạnh đó, Sanjay Virmani, Giám đốc Trung tâm Tội phạm kỹ thuật số INTERPOL, nhận xét: “Những cuộc tấn công một lần nữa nhấn mạnh thực tế rằng, bọn tội phạm sẽ khai thác bất kỳ lỗ hổng nào trong hệ thống. Không có một khu vực nào được coi là "miễn dịch" với các tấn công".

Mời các bạn đồng hành cùng báo Dân Việt trên mạng xã hội Facebook để nhanh chóng cập nhật những tin tức mới và chính xác nhất.

Tin cùng chuyên mục

Xem theo ngày

Xem

Tin nổi bật

Vui lòng nhập nội dung bình luận.