- Bầu cử Tổng thống Mỹ 2024

- Nhìn lại Hội nghị Thủ tướng đối thoại với nông dân 2023

- Chủ tịch Hội NDVN- Bộ trưởng TNMT lắng nghe nông dân nói

- Kỷ nguyên mới - Kỷ nguyên vươn mình

- Tháo gỡ điểm nghẽn thể chế

- Kỳ họp thứ 8 Quốc hội khóa XV

- Căng thẳng Triều Tiên - Hàn Quốc đang gia tăng

- Diễn đàn Nông dân quốc gia lần thứ IX - 2024

Chủ đề nóng

- Đăng nhập

- Đăng ký

- ×

Vui lòng đăng nhập hoặc đăng ký để gửi bình luận

Khi nhấn đăng nhập đồng nghĩa với việc bạn đã đồng ý với điều khoản sử dụng của báo Dân Việt

Đăng nhập

Họ và tên

Mật khẩu

Mã xác nhận

Khi nhấn đăng ký đồng nghĩa với việc bạn đã đồng ý với

điều khoản sử dụng của

báo Dân Việt

Đăng ký

Xin chào, !

Bạn đã đăng nhập với email:

Đăng xuất

Nhóm hacker "săn mồi" bằng cách đơn giản đến khó ngờ

Ngọc Phạm (Theo Kaspersky Lab)

Chủ nhật, ngày 10/07/2016 05:55 AM (GMT+7)

Chỉ cần mở email lên, người dùng internet đã trở thành nạn nhân của nhóm hacker này.

Bình luận

0

Nhóm hacker nhắm vào Trung Quốc

Kaspersky Lab vừa công bố kết quả khá bất ngờ của một cuộc điều tra liên quan gián điệp mạng. Theo đó, hãng bảo mật này đã phát hiện ra một mối đe dọa có thể xuất phát từ Ấn Độ, đang có hoạt động gián điệp mạng ồ ạt ở khu vực châu Á. Đặc biệt nhắm tới các tổ chức chính phủ và ngoại giao, tập trung vào Trung Quốc và các hoạt động quốc tế của nước này.

Những cách thức tấn công mạng đơn giản vẫn còn hiệu quả.

Theo Kaspersky Lab, nhóm hacker này có tên “Dropping Elephant” (cũng được biết đến với tên “Chinastrats”). Chúng chỉ sử dụng một công cụ không đáng chú ý và khai thác một lỗ hổng cũ theo cách không mấy tinh vi, chỉ như kiểu thử vận may.

Tuy nhiên, phương pháp đó lại có vẻ hiệu quả, khiến cái tên này trở nên nguy hiểm. Minh chứng là từ tháng 11.2015 đến tháng 6.2016, nhóm đã lên hồ sơ hàng ngàn mục tiêu trên khắp thế giới. Quan trọng hơn hết, chỉ trong 2 tháng đầu hoạt động, chúng đã đánh cắp thành công dữ liệu từ nhiều nạn nhân.

Tiết lộ từng bước của cuộc tấn công

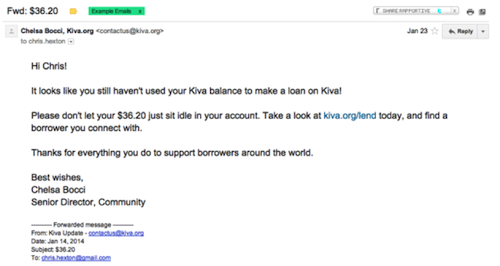

Để lên danh sách nạn nhân, đầu tiên, Dropping Elephant gửi mail hàng loạt đến một số địa chỉ chúng thu thập được. Email không chứa nội dung độc hại nào ngoại trừ âm thanh “ping” được gửi tới máy chủ của kẻ tấn công khi nạn nhân mở mail. Sau đó, gói tin có chứa thông tin cơ bản về nạn nhân sẽ được tự động gửi tới hacker, gồm địa chỉ IP, loại trình duyệt, thiết bị sử dụng và cả vị trí.

Chỉ cần mở email, người dùng đã bị hacker phát hiện. (Ảnh minh họa)

Sau khi dùng biện pháp đơn giản này để lọc ra những nạn nhân có giá trị nhất, những kẻ tấn công bắt đầu gửi email lừa đảo khác, chuyên sâu hơn. Đó có thể là tập tin Word với lỗ hổng CVE-2012-0158 hoặc silde PowerPoint với lỗ hổng CVE-2014-6352, trong Microsoft Office.

Chẳng hạn, nạn nhân sẽ nhận được liên kết dẫn đến website giả mạo cổng thông tin chính trị, tập trung vào hoạt động bên ngoài của Trung Quốc. Trên website này, phần lớn nội dung chứa trong các tập tin PPS (tập tin PowerPoint) chứa nội dung độc hại.

Kaspersky Lab còn phát hiện ra, nội dung của tập tin PPS độc hại đã được chọn lọc cẩn thận dựa trên nhiều bài báo về những vấn đề "nóng", khiến tập tin trông đáng tin cậy và có khả năng được mở xem nhiều hơn. Hậu quả, nhiều người dùng bị lây nhiễm mã độc. Sau khi khai thác lỗ hổng thành công, một loạt công cụ độc hại được cài đặt lên máy tính của nạn nhân.

Cuối cùng, các công cụ độc hại sẽ thu thập và gửi cho kẻ tấn công thông tin tập tin Word, bảng tính Excel, tập tin trình chiếu PowerPoint, tập tin PDF, thông tin đăng nhập lưu trên trình duyệt,...

Mời các bạn đồng hành cùng báo Dân Việt trên mạng xã hội Facebook để nhanh chóng cập nhật những tin tức mới và chính xác nhất.

Tin cùng chuyên mục

Xem theo ngày

Xem

Tin nổi bật

Vui lòng nhập nội dung bình luận.